【技术专栏】泰凌微电子 Matter IDT 工具使用步骤(一)

本期技术专栏将为大家介绍Matter IDT工具的使用步骤,共有discover,probe和capture三个命令,本篇先为大家介绍discover和probe命令。

1

IDT Discover

在进入idt的Python虚拟环境的界面后,我们先来看idt discover相关命令。

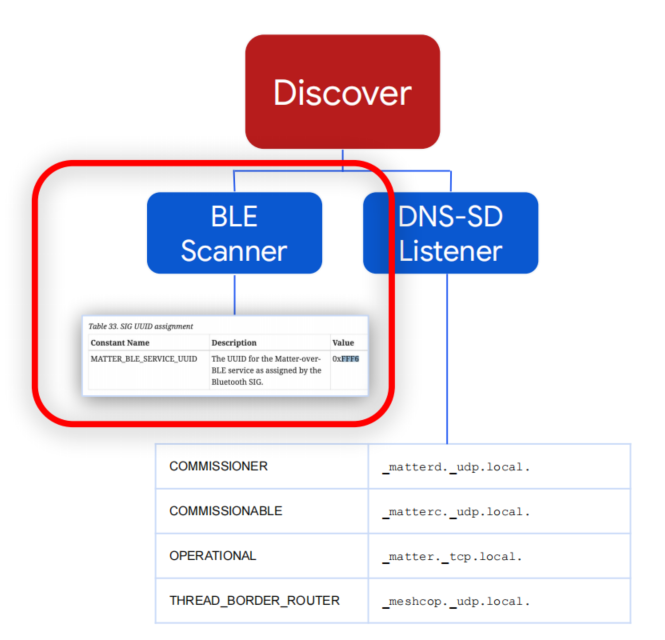

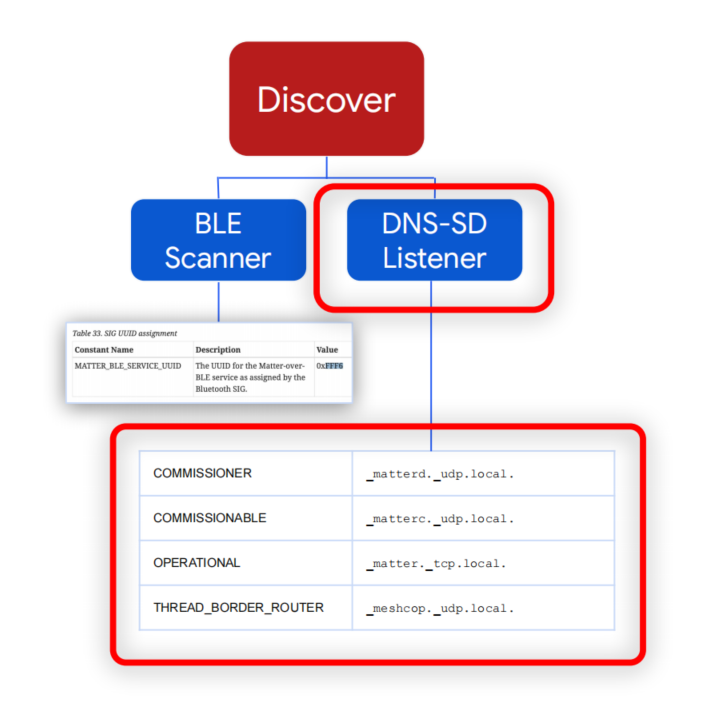

在Discover模式下,该工具显示所有处于运行和/或操作模式的Matter设备。这对于清晰了解当前在测试环境中“活动”的所有Matter设备非常有用。有关官方文档,请参阅Matter规范的“4.3. Discover”部分。

在交互模式下运行时,Discover功能可以在BLE和DNS-SD两种模式之一中运行。

1.1

发现正在BLE广播的Matter设备

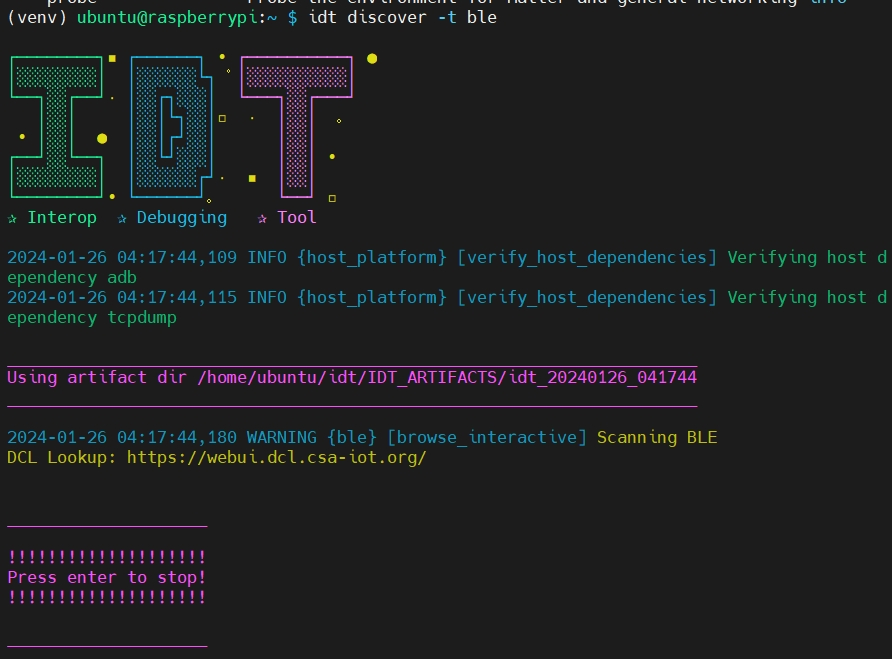

输入“$ idt discover -t ble”,会打开一个虚拟环境,去发现Matter设备的BLE广播。

从上面的截图中可以看出,执行IDT命令的所有产物都保存在idt_20240126_041744目录中。每次打开,它会保存为会话的日期时间格式:yyyymmdd_hhmmss。

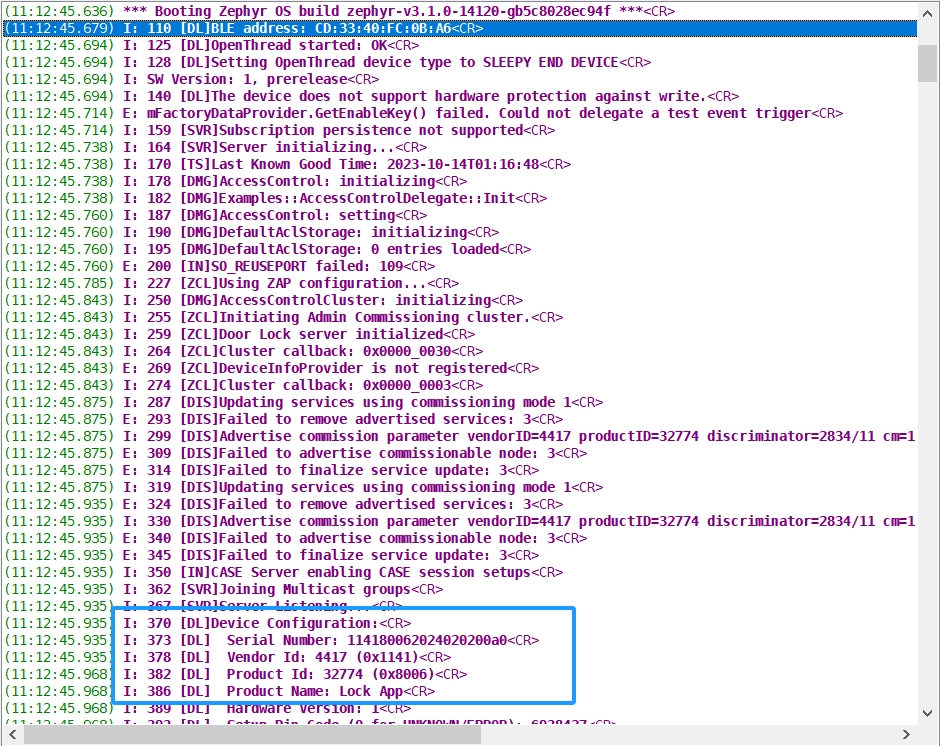

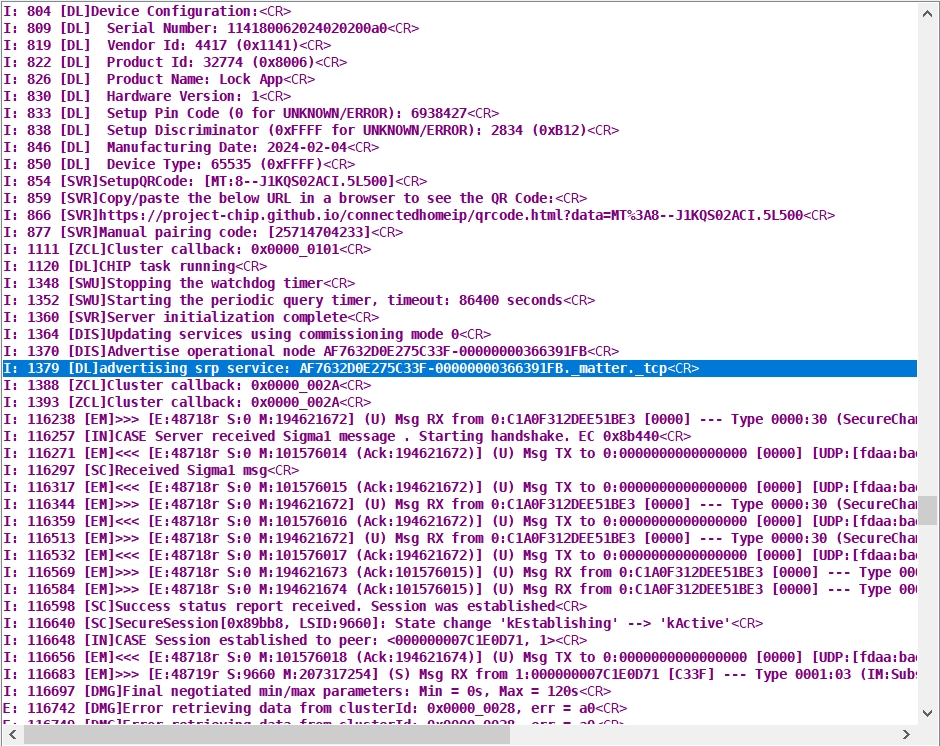

我此时开启手边的一个符合Matter规范的Lock用例,从接出的打印中可以看到下面的信息:

它拥有独立的设备信息:

Server Listening...

[DL]Device Configuration:<CR>

[DL] Serial Number: 114180062024020200a0<CR>

[DL] Vendor Id: 4417 (0x1141)<CR>

[DL] Product Id: 32774 (0x8006)<CR>

[DL] Product Name: Lock App<CR>

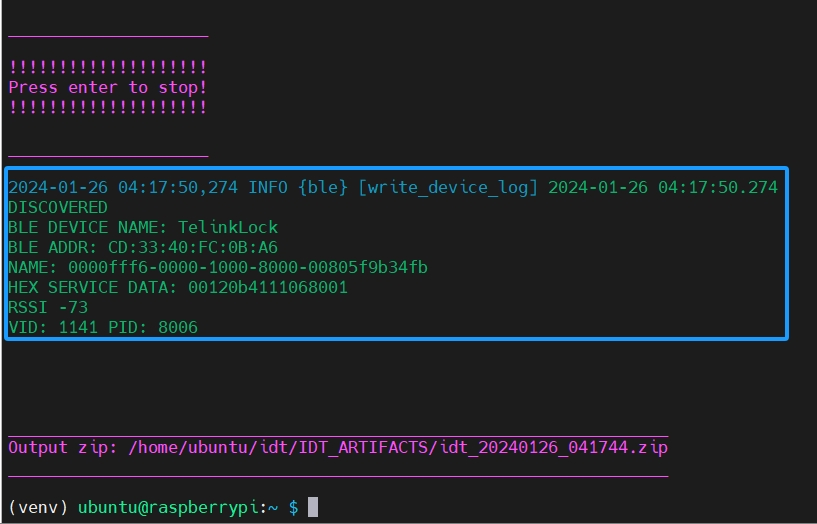

当IDT工具扫描到符合Matter规范的BLE广播,会打印出发现的设备的广播信息,如下:

从上面的扫描结果中,可以看到扫描到一个名叫TelinkLock的Matter设备的BLE广播,VID和PID也是相符的。

按”Enter”中止发现。

在执行下一步发现前,先确认在线的Matter生态下是否有Matter设备。若没有,可以先把广播中的Matter设备配网进入生态中。在这个指南中,我将该Telink Lock加入了Google的生态中。

1.2

发现在网的Matter设备

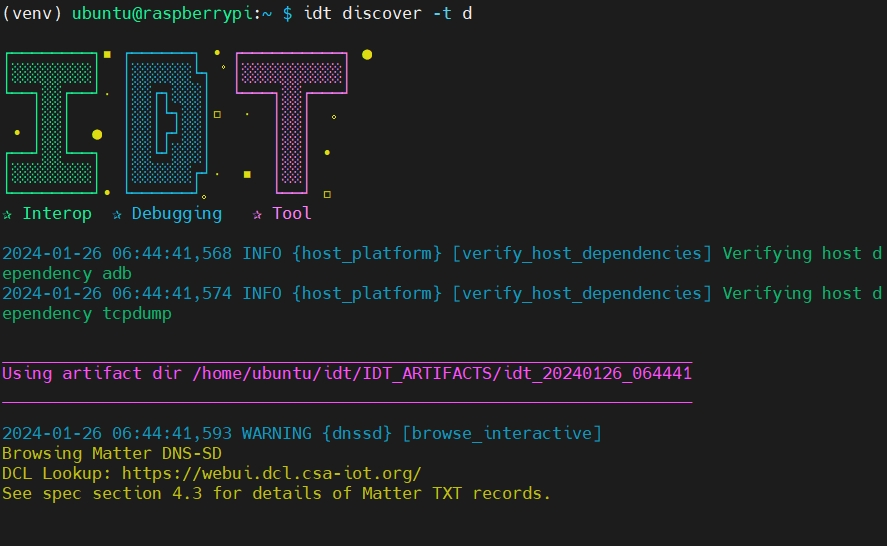

输入“$ idt discover -t d”,会打开一个虚拟环境运行IDT,去发现在网的Matter设备。

当扫描到在网的Matter的设备,打印出发现的设备的信息,如下:

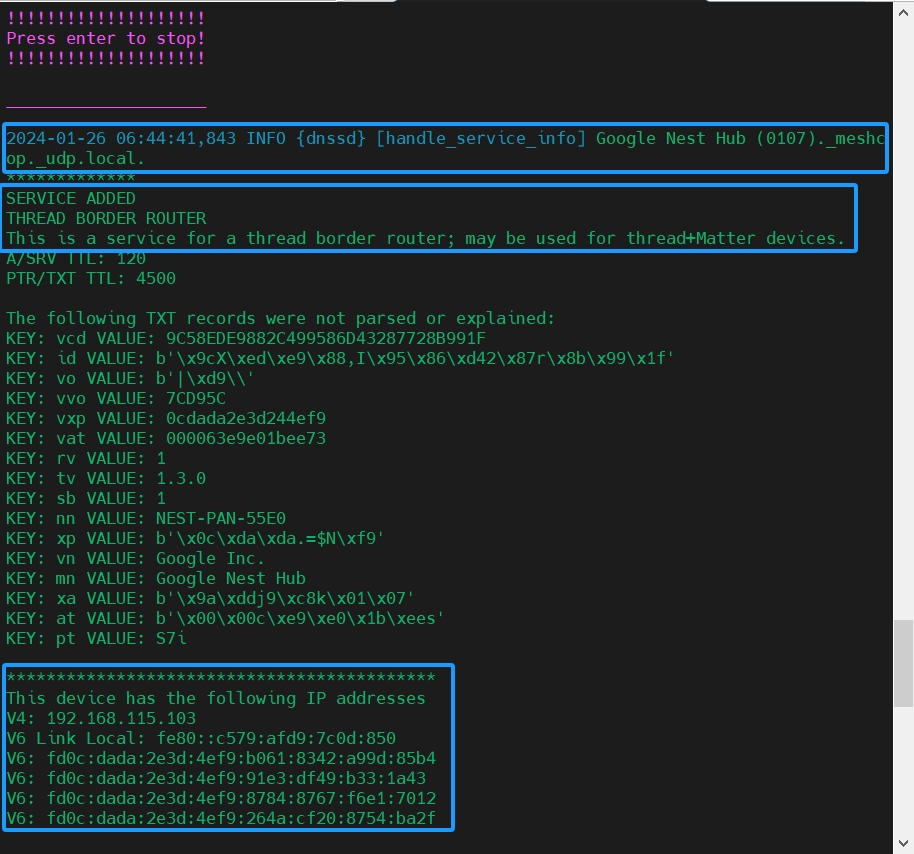

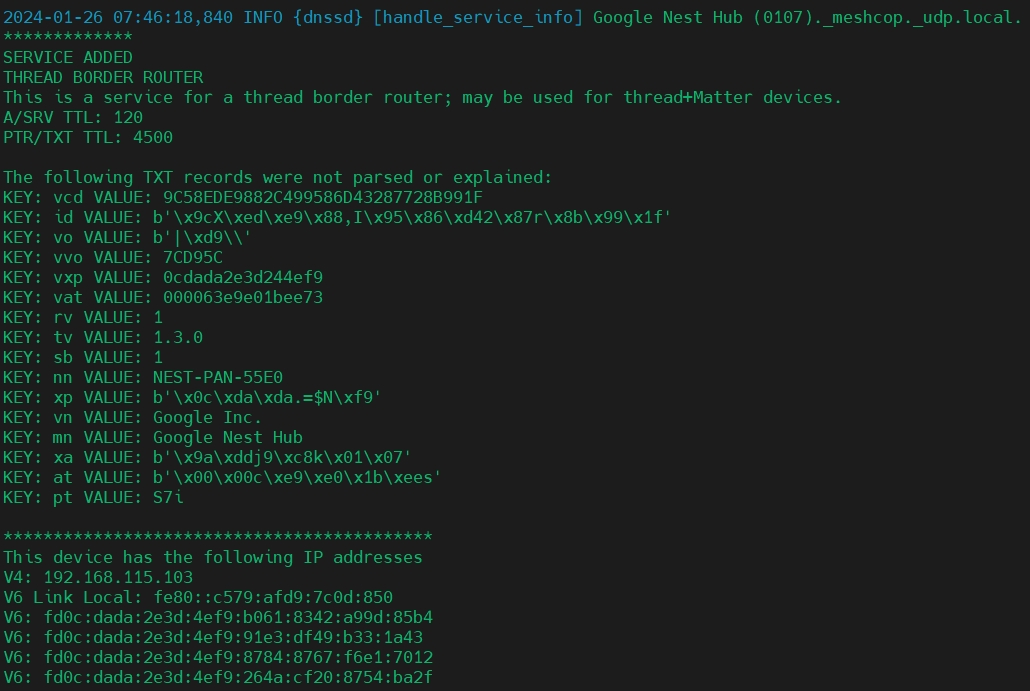

首先,发现第一个在网的Matter设备,发布的udp名字叫做Google Nest Hub(0107)._meshcop._udp.local.,鉴定为为Matter的Thread Border Router。

因为它是沟通Wi-Fi和Thread网络的桥梁,所以它拥有IPv4和IPv6的地址。

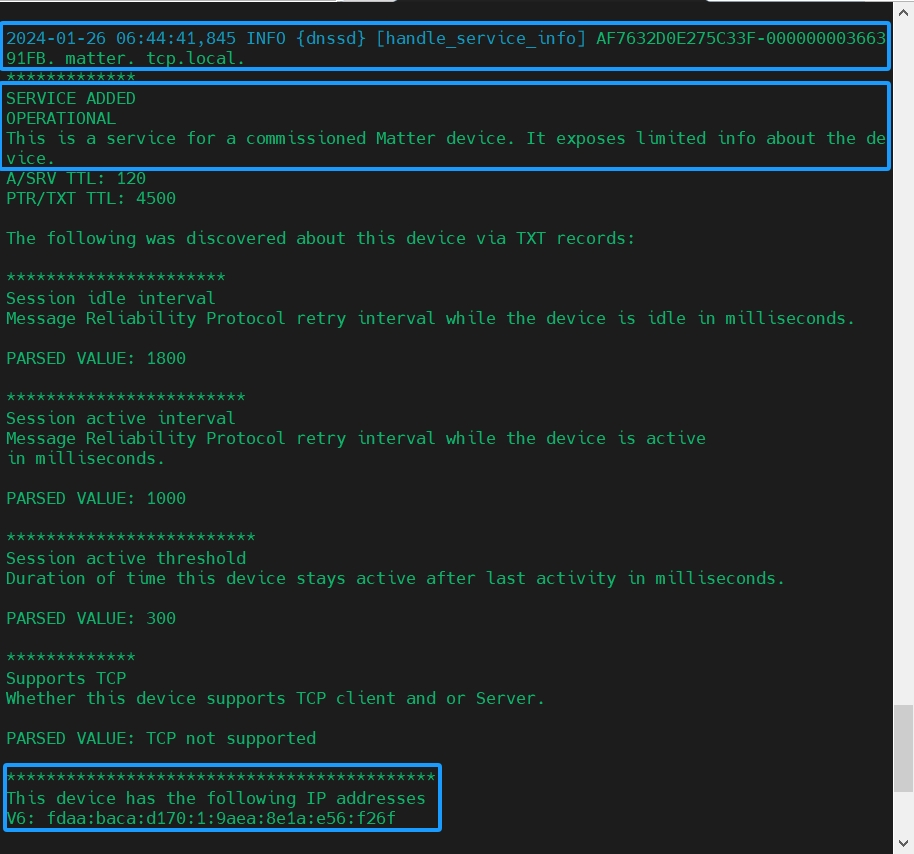

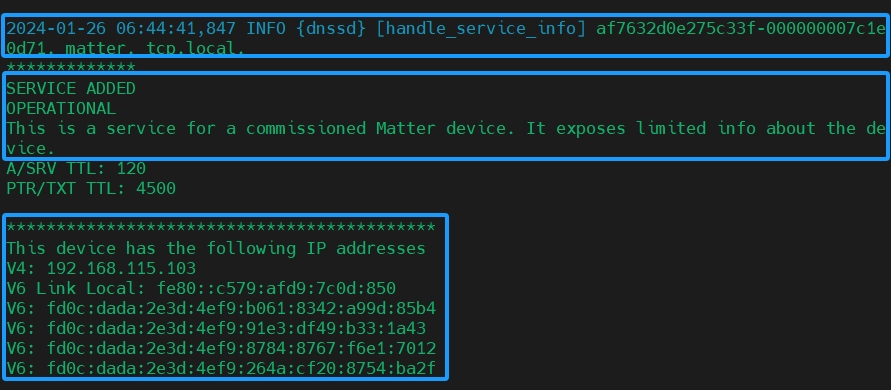

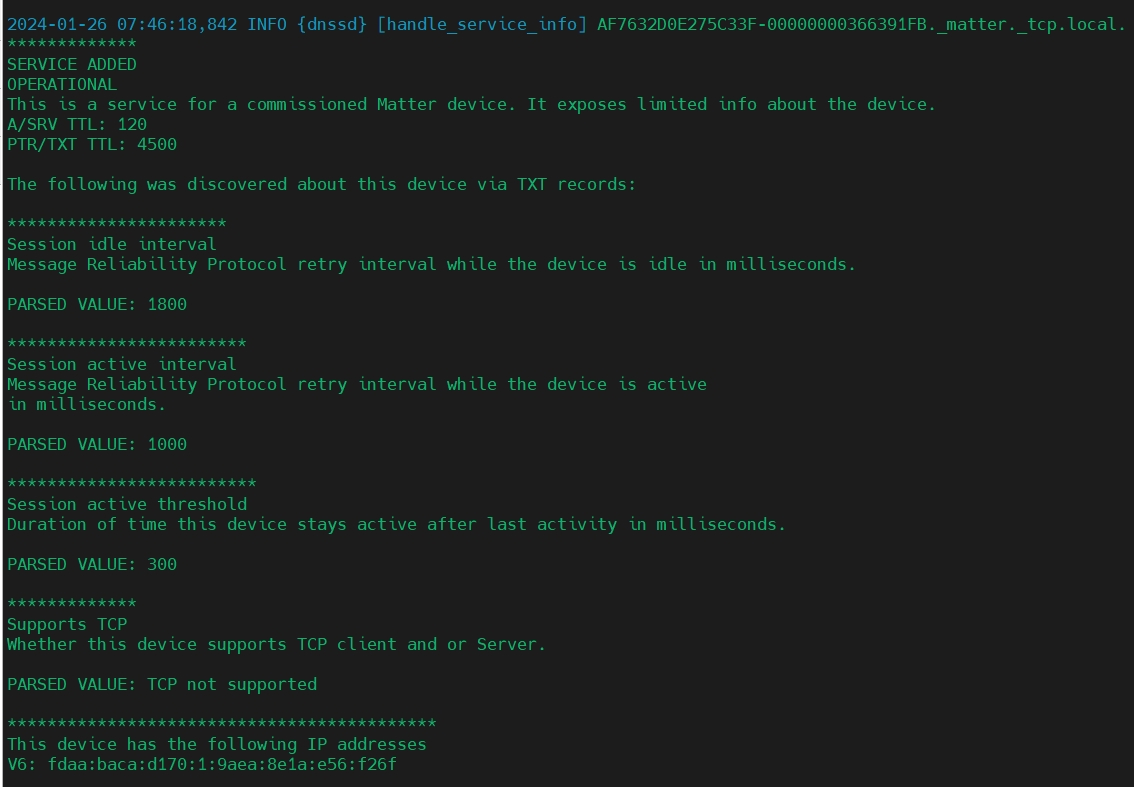

然后,又发现第二个在网的Matter设备。

发布的tcp名字叫做AF7632D0E275C33F-00000000366391FB._matter._tcp.local.,推测为一个可配网的Matter设备。

结合Telink Lock的SRP服务名,可以确认其身份。

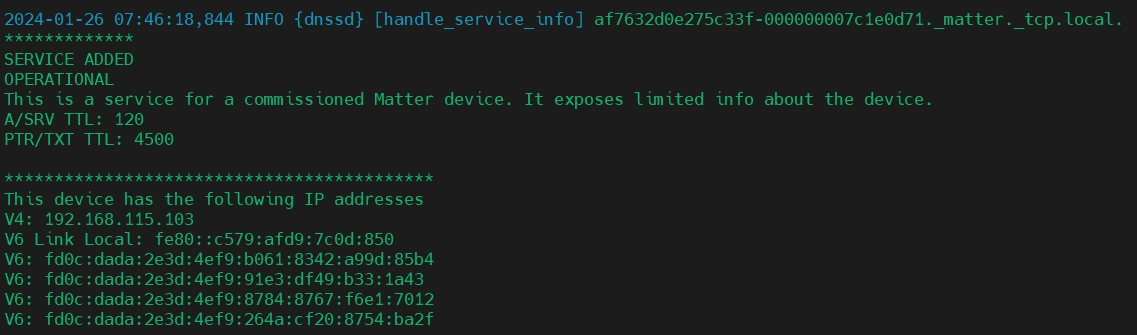

最后,又发现第三个在网的Matter设备。

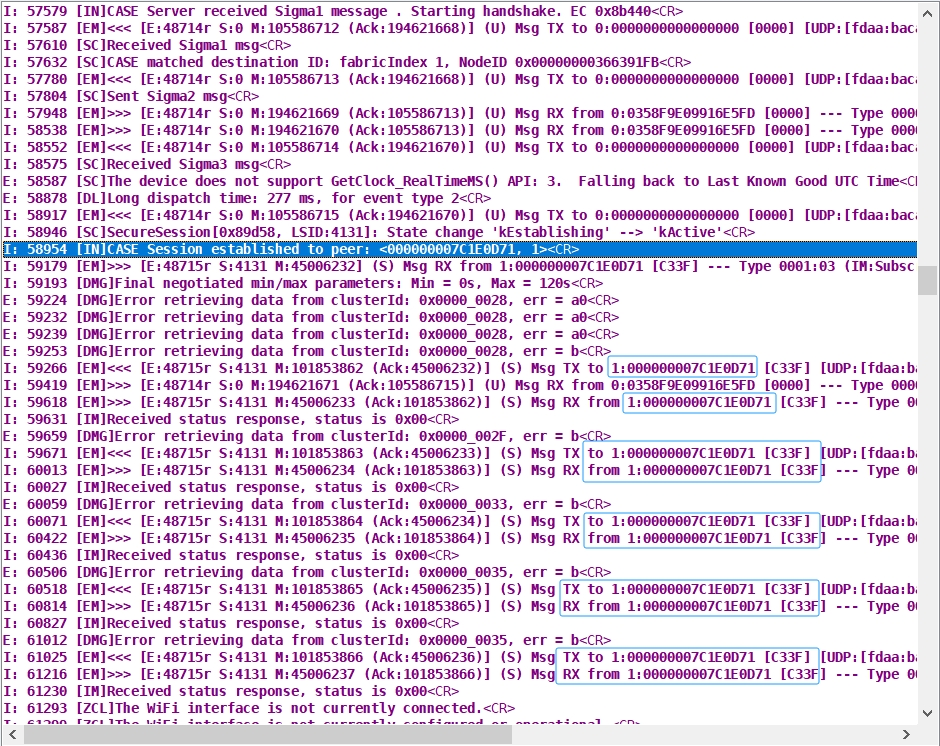

发布的tcp名字叫做af7632d0e275c33f-000000007c1e0d71._matter._tcp.local.,推测为一个可配网的Matter设备。

将它的IP地址与第一个设备的做对比,这里的IPv4地址是192.168.115.103,刚好和Google Nest Hub的IPv4相符;这里的IPv6地址也和Google Nest Hub的完全相同。因此,我们有理由推测这个Matter设备为就在Google Nest Hub上的一个应用。

结合这里peer的NODE_ID是000000007C1E0D71,并且Telink Lock会和这个Matter的Fabric中的Node一直交互,能够初步确认它为Google Nest Hub上的Google Home应用,可能在Google的Fabric中充当Matter控制器。

2

IDT Probe

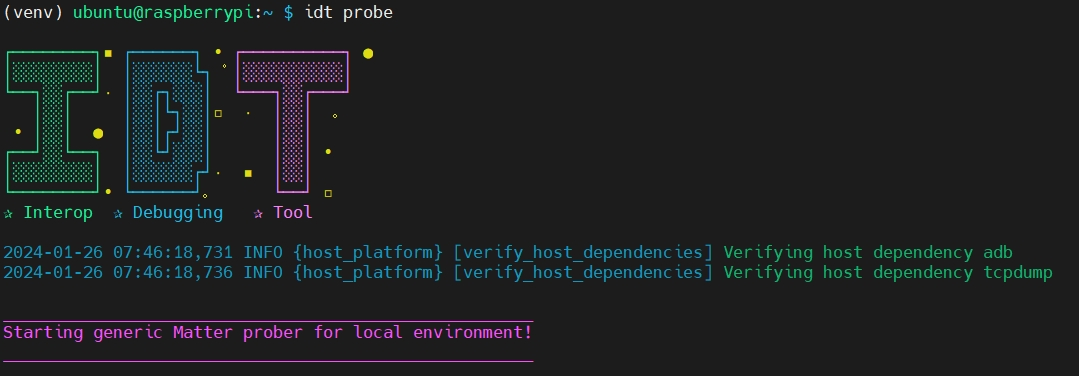

然后,我们先来看idt probe相关命令。

Probe命令可以从本地环境中收集与上下文相关的网络信息,并提供相应的工件。

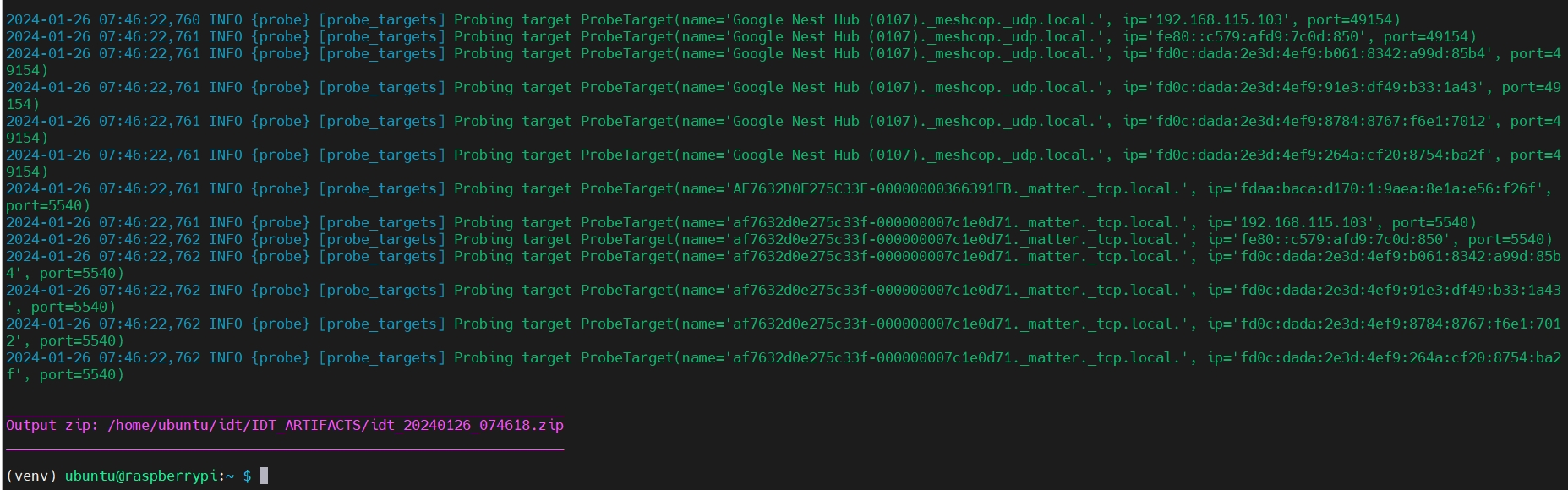

输入“$ idt probe”,开启侦测。

首先会打印出各个在网Matter设备的DNS-SD信息:

作为Thread边界路由器的Google Nest Hub应用。

作为可配网Matter设备的Telink Lock节点。

作为可配网Matter设备的Google Home节点。

开始Probe探测。

本篇关于IDT工具的discover和probe命令就介绍到这里,将会在下一篇文章中进行介绍capture命令。